Kétlépcsős hitelesítés

A kétlépcsős hitelesítés (más néven 2FA, 2 factor authentication, kéttényezős hitelesítés, kétfaktoros hitelesítés) az egyik legerősebb biztonsági megoldás az online fiókjaid védelmére. Lényege, hogy amikor bejelentkezel egy weboldalra, 2 jelszót kell megadnod a belépéshez. Az első jelszó ugyan olyan, mint amit általában bejelentkezéskor használsz. A második jelszó viszont ideiglenes, és minden új bejelentkezéssel változik. (Ez általában egy 6 számjegyű kód szokott lenni.)

Ez azért előnyös, mert, ha egy támadó megszerzi az ideiglenes jelszót, nem tud vele belépni, hiszen folyamatosan változik, így valószínűleg a megszerzett jelszó már lejárt amikor használni próbálja.

Például amikor belépsz egy könyvtárban, vagy egy munkahelyi/iskolai számítógépen, akkor nagy a kockázata, hogy egy keylogger rögzíti, amit beírsz. Később, amikor például befejezed a számítógép használatát, a támadó megnézi a rögzített szöveget, és belép a fiókodba (de ezt távolról is megteheti). Ha csak egy jelszót használnál, a keylogger rögzítette és később a támadó be tud vele lépni. Ha viszont egy ideiglenes jelszót is kér a rendszer, abban az esetben az ideiglenes jelszót hiába rögzíti a keylogger, amikor a támadó használni akarja, már nem fogadja el a belépési felület, mert lejárt.

Egy másik eset, amikor hasznos lehet, ha ugyan azt a jelszót használod több weboldalnál is (ami egyébként nagyon rossz ötlet - miért?). Ilyenkor egy data breach utáni credential stuffing támadás esetén hiába tudják az első jelszót, az ideigleneset nem tudják.

Ezen felül akkor is hasznos lehet, ha Windows rendszert futtató számítógépeden egy kémprogram (keylogger) ellopja a jelszavad. Ilyenkor a támadó hiába tudja a jelszavad, a telefonodon lévő ideiglenes jelszót nem tudja, így nem tud belépni a fiókodba. (De ennél mondjuk jobb ötlet egy biztonságosabb operációs rendszer használata Windows helyett, pl. Linux.)

Az ideiglenes jelszó fogadására több lehetőség van:

- SMS-ben küldi a weboldal - ez nem biztonságos

- e-mailben küldi a weboldal - ennek biztonsága az e-mail szolgáltatótól függ

- hitelesítő alkalmazás a telefonodon, ami a TOTP algoritmust használja - ez nyújtja a legjobb biztonságot

A fent említett 3 módszeren kívül van még hardveres hitelesítő is: ez még erősebb, mint a TOTP, de nem kezdőknek való. Egy USB-s hitelesítő eszközt kell vásárolni hozzá (min. 20 ezer Ft kb.) és a beállítás is bonyolultabb, ráadásul kevesebb oldalon van lehetőség hardveres hitelesítés használatára, mint a TOTP használatára.

Sok szolgáltató használja az SMS alapú 2FA azonosítást, mert ez a legegyszerűbb: nem kell semmit telepíteni, vagy beállítani. Hátránya, hogy az SMS hálózat nagyon biztonságtalan. Az ilyen szolgáltatók egy része az SMS mellett a TOTP alapú hitelesítést is támogatja, ilyenkor ajánlott arra váltani.

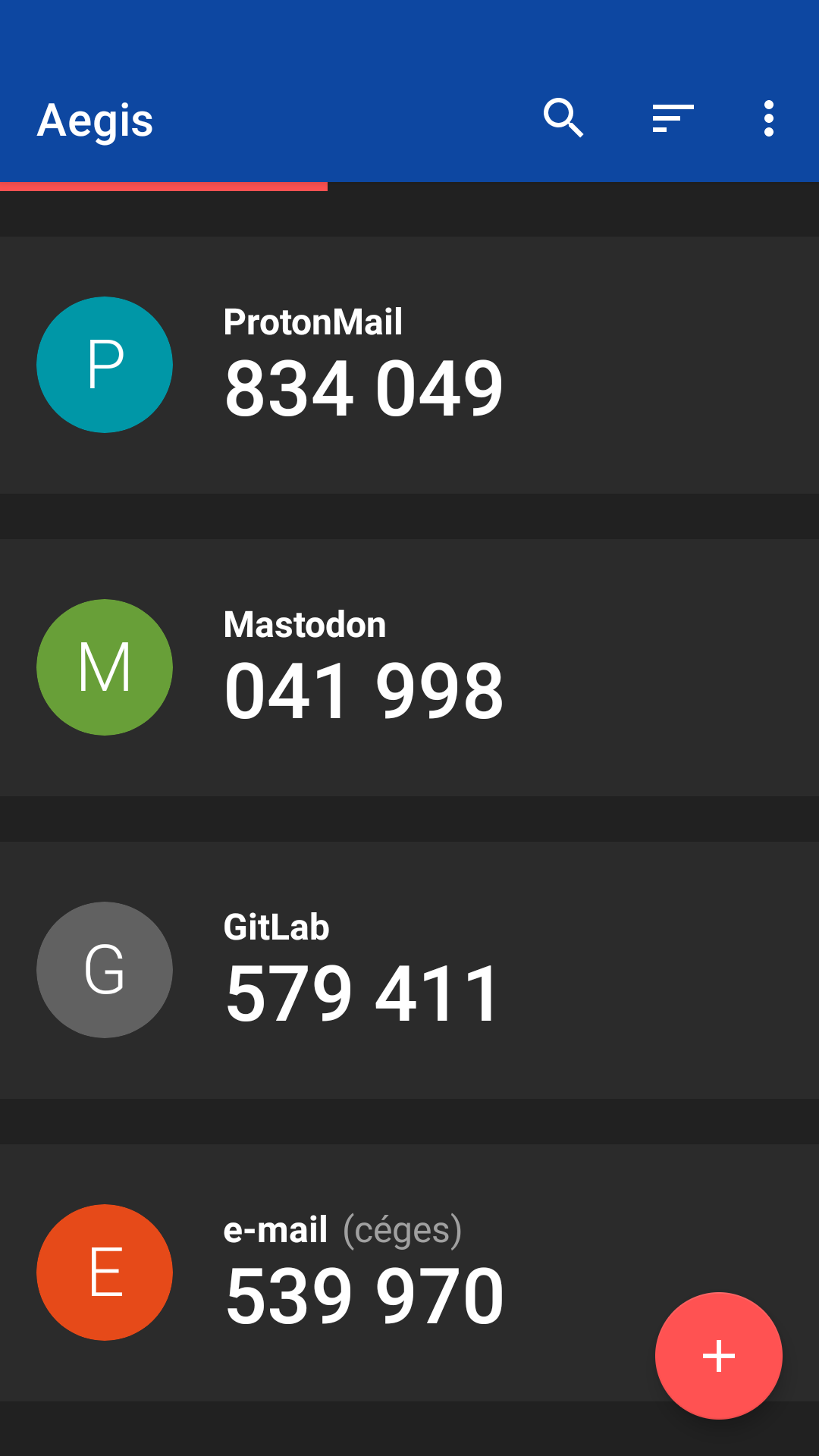

A TOTP alapú kódokat egy hitelesítő alkalmazás generálja, például Google Authenticator, vagy Aegis. Ez az alkalmazás általában egy másik eszközödön van (leggyakrabban telefonon), és nem szükséges hozzá internet kapcsolat, vagy telefonhálózat, csak az, hogy az eszköz órája másodperc pontosan legyen beállítva. Több infót a TOTP cikkben találsz.

A beállításhoz itt találsz útmutatót: Kétfaktoros hitelesítés beállítása. Ajánlott legalább az e-mail és az Ügyfélkapu fiókodhoz beállítani, mert leginkább ennek a két fióknak a feltörése járhat komolyabb következményekkel.

Ha jobban bele szeretnéd magad ásni a témába, itt találsz további információt:

- Wikipédia (angol): 2FA

Kérdések, hozzászólások

Sajnos JavaScript szükséges ahhoz, hogy itt az oldalon meg lehessen jeleníteni a hozzászólásokat. De ne aggódj, van más lehetőség.

A megjegyzésekhez ez az oldal a Cactus Comments technológiát használja.

Ha szeretnél megjegyzéseket olvasni, vagy írni ehhez a cikkhez a JavaScript engedélyezése nélkül, ebben a Matrix szobában megteheted: #comments_informatika_2fa:cactus.chat

Bejelentkezés és regisztráció nélkül is lehet hozzászólást írni.

(Mi az a Cactus Comments?)